如何验证TokenIM:全面解析与实用指南

TokenIM的定义

TokenIM是一个高效的实时消息通讯框架,专注于为开发者提供稳定、安全的消息传递解决方案。它通过Token来验证用户身份,实现安全的消息传输,是现代应用程序常用的技术架构之一。

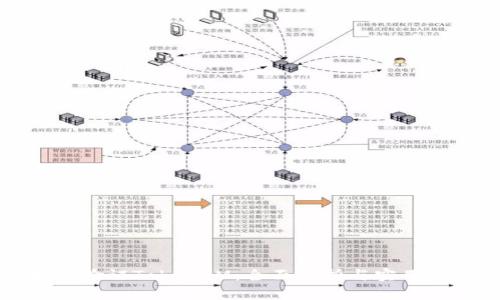

TokenIM的工作原理

TokenIM的工作原理基于Token的生成和验证。当用户注册或登录时,系统会根据用户信息生成唯一的Token。后续的请求将通过这个Token来进行身份验证,确保发起请求的用户确实是他们声称的身份。

TokenIM的应用场景

TokenIM广泛应用于各种实时通讯应用,如即时聊天软件、在线游戏和社交网络。它确保每条消息在传输过程中都能被安全且有效地发送到目标用户。

#### 2. 为何需要验证TokenIM?安全性的重要性

在网络安全的背景下,验证TokenIM的重要性不言而喻。没有有效的验证机制,恶意用户可能会伪造请求,对应用造成威胁。因此,尤其是在涉及到敏感信息的应用中,建立一个严格的Token验证机制是至关重要的。

如何防止伪造和滥用

通过对Token的验证,可以有效地防止各种类型的攻击,如重放攻击或伪造请求。完善的验证机制能够确保数据流的合法性,保护用户隐私和信息安全。

在实时通讯中的作用

在实时通讯中,TokenIM的验证机制可以确保消息的发送者是合法的用户,防止消息被拦截或篡改,这对于保护通讯内容的机密性至关重要。

#### 3. TokenIM的验证流程基本的验证步骤

TokenIM的验证流程可以分为几个基本步骤:用户登录、Token生成、Token传输和Token验证。在登录后,用户会收到一个Token,这个Token在后续请求中被用于身份验证。

API调用的流程

在进行API调用时,客户端需要在请求中附带Token,服务器接收到请求后会首先对Token进行解析和验证,确保其有效性。这一过程通常会涉及到Token的签名验证和有效期限的检查。

处理未通过验证的情况

如果Token未通过验证,服务器会返回相应的错误信息,客户端需要根据这些信息做出相应的处理。例如,可以引导用户重新登录,或提示Token已过期。

#### 4. TokenIM的常见验证方法使用JWT(JSON Web Token)进行验证

JWT是一种广泛使用的Token格式,它通过编码生成Token并包含用户信息和其他验证信息。使用JWT能够保证信息的完整性和安全性,因为它的签名部分可以防止信息被篡改。

使用OAuth2.0进行验证

OAuth2.0是一种授权框架,它可以与TokenIM结合使用。通过OAuth2.0协议,用户可以更方便地进行身份验证,同时为第三方应用提供授权访问。

自定义验证策略

在某些情况下,开发者可能需要根据具体需求设计自定义的验证策略。这种策略可以结合IP地址限制、请求频率控制等方式来增强Token的安全性。

#### 5. TokenIM的安全性考量防止Token被篡改

为了防止Token被篡改,开发者应确保Token的生成和验证过程使用强加密算法。同时,可以考虑在Token中加入时间戳,以防止重放攻击。

使用HTTPS保护数据传输

在网络传输过程中,使用HTTPS可以有效防止中间人攻击。通过对数据进行加密,即使Token被截获,攻击者也很难解读其中的信息。

Token的存储和失效管理

在客户端存储Token时,建议使用安全的存储机制。例如在移动应用中,可以采用安全的Keychain或Secure Shared Preferences。并且,定期更新Token和设置失效时间也是确保安全性的重要措施。

#### 6. 总结与最佳实践验证TokenIM的最佳方法

结合上述内容,最佳实践是在Token的生成、传输和验证过程中保持高标准的安全措施。同时,定期审查和更新安全策略,也是保障应用安全的必要举措。

常见问题与解答

对于TokenIM常见的问题,可以查询开发者文档,也可以在社区中寻找帮助。确保关注最新的安全动态和实践,也是保持应用安全的有效方式。

进一步学习的资源

开发人员可以参考TokenIM的官方文档,加深对Token验证机制的理解,也可以参加相关的在线学习课程,以增强自身技能。

### 相关问题与详细介绍 1. **TokenIM的核心优势是什么?**TokenIM的核心优势

TokenIM作为一种高效的实时通讯框架,其核心优势在于:高安全性、灵活性和易用性。其安全性源于Token机制,能够有效防止未授权访问;灵活性体现在支持多种消息类型和协议;易用性则体现在其开放的API和丰富的文档,便于开发者快速上手和实现。

2. **如何生成和解析JWT Token?**生成与解析JWT Token的过程

JWT Token的生成涉及到三个部分:头部、载荷和签名。头部通常包含Token的类型和所使用的签名算法;载荷则承载了用户信息;签名部分则保障Token的安全性,防止伪造。解析Token时,服务器会根据签名和头部信息,验证Token的有效性和完整性。

3. **TokenIM与其他实时通讯框架的比较?**TokenIM与其他框架的比较

与其他实时通讯框架相比,TokenIM在安全性和性能上都有独特的优势。例如,相较于WebSocket,TokenIM在身份验证和数据完整性方面提供了更完善的解决方案。此外,TokenIM的容易集成和使用也使其在开发者中广受欢迎。

4. **Token的失效机制如何运作?**Token的失效机制运作

Token的失效机制通常依赖于有效期和手动失效。有效期是在Token生成时设置的时间长度,超过这个时间Token即被认为失效。手动失效则是通过服务器端手动标记某个Token无效,通常用于用户登出、修改密码等情况,以确保安全性。

5. **如何处理Token泄露情况?**处理Token泄露的措施

如果发现Token泄露,第一时间应立即手动使该Token失效,阻止进一步的滥用。同时,应向所有用户发出安全警告,并建议用户修改密码。此外,还需彻底检查系统的安全性,防止类似情况再次发生。

6. **如何提升TokenIM的安全性?**提升TokenIM安全性的方法

提升TokenIM安全性的方法包括:使用强加密算法为Token加密、采用HTTPS保护数据传输、根据使用场景定制Token验证策略、以及定期审计安全策略和系统日志等。此外,加强用户培训,提高用户警觉性,也是提升整体安全的重要步骤。

以上即为关于TokenIM的详细内容与分析,希望对你有所帮助!